ADB 설치 및 환경 구성

SDK 플랫폼 도구 출시 노트 | Android Studio | Android Developers

Android SDK 플랫폼 도구는 Android SDK의 구성요소입니다.

developer.android.com

adb의 경우 Android Debug Bridge를 의미하며 앱 디버그, shell 접근 등 여러 기능들을 지원합니다.

app 취약점 점검에 있어서 필수적으로 설치가 진행되어야 하는 도구 입니다.

다운로드 및 설치가 완료되면 시스템 환경 변수 새로 만들기를 통해 변수 이름 및 설치를 수행한 경로의 값을 변수 값에 입력 합니다.

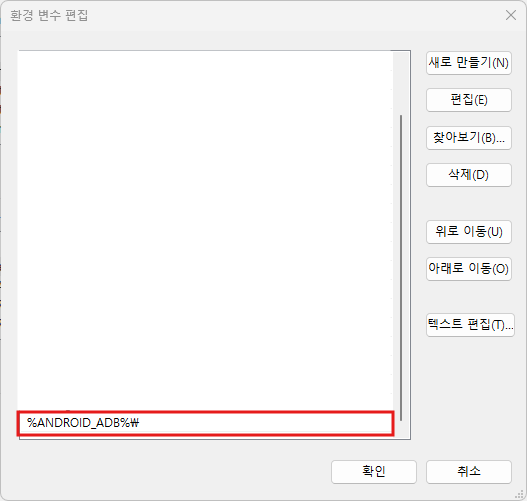

이전에 시스템 환경 변수에 생성하였던 변수 이름을 위의 사진과 같이 형식에 맞춰서 새로 만들기를 진행 합니다.

환경 변수 설정이 완료된 후 cmd에 접속하여 adb --version을 입력하면 adb 버전이 출력되는 것을 확인할 수 있습니다.

해당 부분에서 adb 버전이 출력되지 않는다면, 위의 환경 변수 설정 부분에 문제가 없는지 다시 확인합니다.

Drozer 빌드 및 Agent 설치

GitHub - WithSecureLabs/drozer: The Leading Security Assessment Framework for Android.

The Leading Security Assessment Framework for Android. - WithSecureLabs/drozer

github.com

해당 공식 github 페이지의 readme에 나와있는 대로 OS 환경에 맞춰 빌드를 진행하면 됩니다.

빌드가 정상적으로 완료 되었다면, cmd에서 drozer 명령 수행이 가능합니다.

drozer를 사용하여 app 분석을 진행하려면, 네트워크 포워딩을 통한 안드로이드 환경 접근 및 안드로이드 agent 설치를 통한 분석 방법이 존재 합니다.

nox 환경에서 포워딩을 통한 디바이스 감지가 제대로 동작하지 않아서 agent 설치를 통한 app 분석으로 진행합니다.

Releases · WithSecureLabs/drozer-agent

The Android Agent for the Drozer Security Assessment Framework. - WithSecureLabs/drozer-agent

github.com

해당 경로에서 apk를 다운로드 받습니다.

다운로드를 수행한 후 apk가 존재하는 디렉토리에서 adb install drozer-agent.apk를 입력하여 nox 기기에 drozer-agent를 설치 합니다.

만약 adb shell, adb devices 혹은 adb install과 같은 명령어에 nox 기기가 인식되지 않는다면, adb connect 127.0.0.1:62001를 사용하여 녹스 기기에 연결을 먼저 수행한 후 adb install을 수행하면 됩니다.

자세한 Trouble Shooting은 아래의 블로그에 상세히 설명되어 있습니다.

https://noasand.tistory.com/61

[AOS] Nox (Android 9) ADB connection error 해결

v9.0.0.0 (Android 9/Window 64-bit) ㅇ ADB 연결 시 다음과 같은 error가 발생할 때가 있음 cannot connect to 127.0.0.1:62001: 대상 컴퓨터에서 연결을 거부했으므로 연결하지 못했습니다. (10061) ㅇ tasklist 명령어로 N

noasand.tistory.com

drozer-agent apk가 설치되면 embedded server를 활성화 합니다.

drozer-server -> drozer-agent의 경우 기본적으로 31415 포트를 사용하여 통신을 수행합니다.

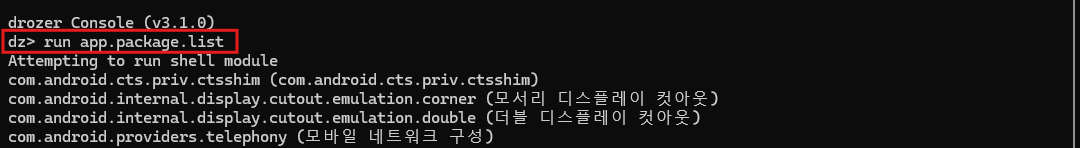

drozer-agent를 활성화 시킨 후 drozer console connect --server IP 명령어를 수행하면 다음과 같이 console에 연결 성공하는 것을 확인할 수 있습니다.

run app.package.list 명령어를 활용하여 설치된 app 패키지들을 확인할 수 있습니다.

해당 명령어를 통해 app 패키지 이름을 확인하여 취약점 점검을 진행할 수 있습니다.

happy hacking!

'Security > app application hacking' 카테고리의 다른 글

| 안드로이드 OS 구조 (1) | 2023.11.30 |

|---|